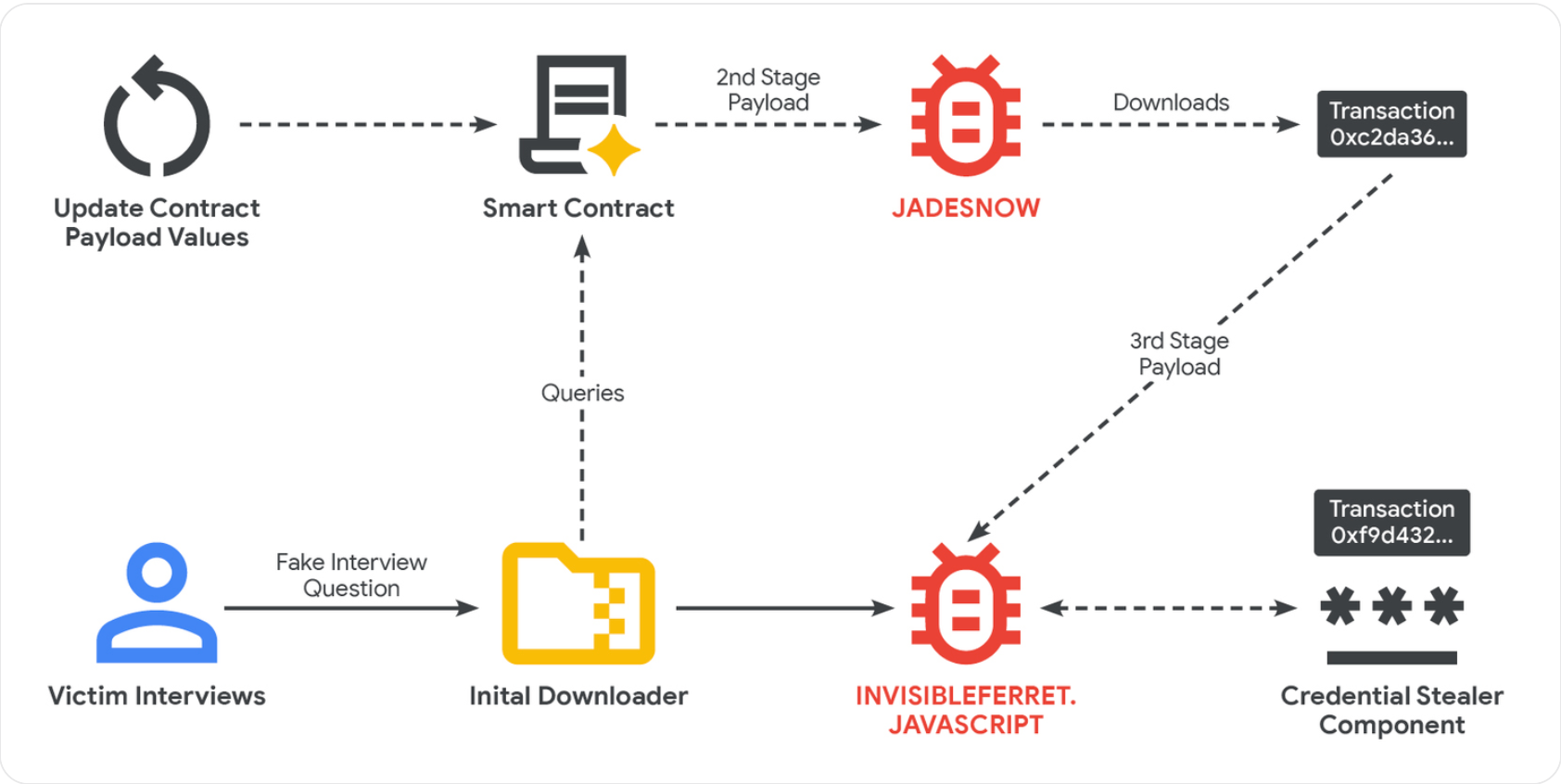

Согласно данным группы анализа угроз Google, северокорейские хакеры используют метод внедрения вредоносного программного обеспечения, предназначенного для кражи криптовалюты и конфиденциальной информации. Они внедряют вредоносный код в смарт-контракты в публичных блокчейн-сетях.

Техника, получившая название «EtherHiding», появилась в 2023 году. По данным Google, ее обычно используют в сочетании с методами социальной инженерии, такими как рассылка жертвам поддельных предложений о работе и громких интервью, а также перенаправление пользователей на вредоносные веб-сайты или ссылки.

Хакеры получают контроль над легитимным адресом веб-сайта с помощью скрипта загрузки и встраивают на него код JavaScript. Это запускает отдельный пакет вредоносного кода в смарт-контракте, предназначенный для кражи средств и данных, как только пользователь взаимодействует со взломанным сайтом.

Упрощенная иллюстрация работы взлома «EtherHiding». Источник: Google Cloud

Скомпрометированный веб-сайт взаимодействует с сетью блокчейна, используя функцию «только для чтения», которая не создает транзакцию в реестре. Это позволяет злоумышленникам избегать обнаружения и минимизировать комиссию за транзакции, заявили исследователи Google.

В отчете подчеркивается необходимость бдительности в криптосообществе, чтобы защитить пользователей от мошенничества и взломов. Эти методы обычно используются злоумышленниками для кражи средств и ценной информации как у отдельных лиц, так и у организаций.

Знайте признаки: расшифрована кампания социальной инженерии Северной Кореи

По данным Google, злоумышленники создают поддельные компании, рекрутинговые агентства и профили, чтобы нацеливаться на разработчиков программного обеспечения и специалистов по криптовалютам с поддельными предложениями о работе.

После первоначального предложения злоумышленники переносят общение в мессенджеры, такие как Discord или Telegram, и предлагают жертве пройти тест на трудоустройство или выполнить задание по программированию.

«Основная часть атаки происходит на этапе технической оценки», — сообщает Google Threat Intelligence.

На этом этапе жертве обычно предлагают загрузить вредоносные файлы из онлайн-репозиториев кода, таких как GitHub, где хранится вредоносная нагрузка.

В других случаях злоумышленники заманивают жертву на видеозвонок, где пользователю отображается поддельное сообщение об ошибке с предложением загрузить исправление. Это исправление также содержит вредоносный код.

После установки вредоносного программного обеспечения на устройство запускается вредоносный код второго этапа на основе JavaScript под названием «JADESNOW», который крадет конфиденциальные данные.

Третий этап иногда запускается для особо важных целей, предоставляя злоумышленникам долгосрочный доступ к скомпрометированному устройству и другим системам, подключенным к его сети, предупреждает Google.

"

"