Северокорейские хакеры используют новые виды вредоносного ПО, нацеленного на устройства Apple, в рамках кампании кибератак, нацеленной на криптовалютные компании.

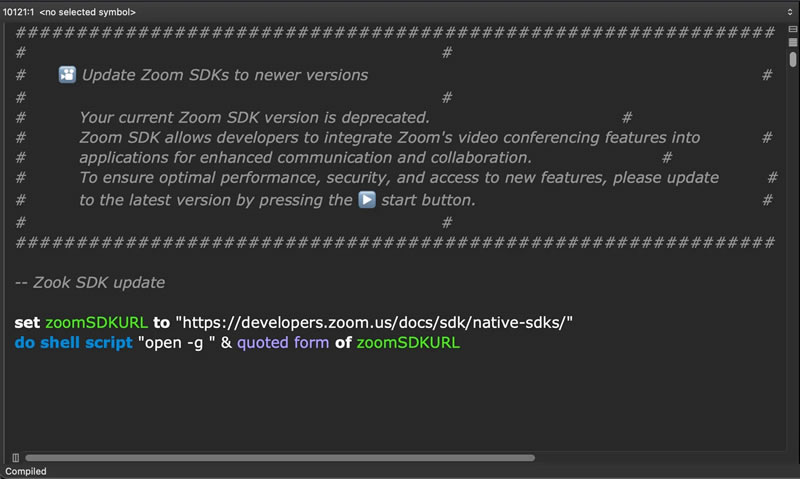

Согласно отчету компании Sentinel Labs, опубликованному в среду, злоумышленники выдают себя за доверенных пользователей приложений для обмена сообщениями, таких как Telegram, затем запрашивают поддельную конференцию Zoom по ссылке Google Meet, а затем отправляют жертве файл обновления Zoom, который выглядит как файл обновления Zoom.

Nimdoor нацелен на компьютеры Mac

После выполнения «обновления» вредоносная нагрузка устанавливает на компьютеры Mac вредоносное ПО под названием «NimDoor», которое затем атакует криптокошельки и пароли браузеров.

Раньше считалось, что компьютеры Mac менее подвержены взломам и эксплойтам, но теперь это не так.

Хотя вектор атаки довольно распространен, вредоносное ПО написано на необычном языке программирования Nim, что затрудняет его обнаружение средствами безопасности.

«Хотя ранние этапы атаки следуют знакомой КНДР схеме с использованием социальной инженерии, скриптов-приманок и поддельных обновлений, использование скомпилированных Nim двоичных файлов на macOS является более необычным выбором», — заявили исследователи.

Поддельная ссылка на обновление Zoom. Источник: Sentinel Labs.

Nim — относительно новый и необычный язык программирования, который становится популярным среди киберпреступников, поскольку он может работать на Windows, Mac и Linux без изменений, что означает, что хакеры могут написать одну вредоносную программу, которая будет работать везде.

Nim также быстро компилируется в код, создает автономные исполняемые файлы, и его очень трудно обнаружить.

Исследователи Sentinel утверждают, что киберпреступники, связанные с Северной Кореей, ранее экспериментировали с языками программирования Go и Rust, но Nim предлагает значительные преимущества.

По их словам, вредоносная нагрузка содержит “код для кражи учетных данных, предназначенный для скрытого извлечения информации на уровне браузера и систематизации, упаковки и высылки».

Существует также скрипт, который крадет зашифрованную локальную базу данных Telegram и ключи дешифрования.

Он также использует интеллектуальный расчет времени, ожидая десять минут перед активацией, чтобы избежать обнаружения сканерами безопасности.

На компьютерах Mac тоже появляются вирусы

Поставщик решений в области кибербезопасности Huntress сообщил в июне, что аналогичные атаки вредоносного ПО были связаны с северокорейской хакерской группой BlueNoroff, спонсируемой государством.

Исследователи заявили, что вредоносная программа интересна тем, что она способна обойти защиту памяти Apple и внедрить необходимую нагрузку.

Вредоносная программа используется для кейлоггерства, записи экрана, извлечения содержимого буфера обмена, а также имеет «полнофункциональный инфокрад» под названием CryptoBot, который «фокусируется на краже криптовалюты». Инфокрад проникает в расширения браузера, выискивая плагины кошельков.

На этой неделе компания SlowMist, занимающаяся безопасностью блокчейнов, предупредила пользователей о «масштабной вредоносной кампании», включающей десятки поддельных расширений Firefox, предназначенных для кражи учетных данных криптовалютных кошельков.

«За последние несколько лет мы стали свидетелями того, как macOS стала более масштабной целью для злоумышленников, особенно со стороны весьма изощренных злоумышленников, спонсируемых государством», — пришли к выводу исследователи Sentinel Labs, развенчав миф о том, что компьютеры Mac не подвержены вирусам.

"

"