В современном мире цифровой связи кибератаки стали серьезной угрозой для людей, организаций и правительств. Кибератака - это злонамеренная попытка использовать уязвимости в компьютерных системах, сетях или программном обеспечении для гнусных целей. Понимание анатомии кибератаки имеет важное значение для людей, предприятий и правительств для разработки эффективных стратегий кибербезопасности.

Чтобы пролить свет на изменяющуюся среду киберугроз, в этой статье мы обсудим основные элементы кибератаки и этапы, связанные с фишингом и вымогательством.

Этапы кибератаки

Разведка

Во время фазы разведки злоумышленники собирают данные о цели. Чтобы найти потенциальную уязвимость, цели и важные активы, они используют различные тактики и участвуют в активной или пассивной разведке.

Активная разведка включает в себя сканирование сети для выявления точек доступа, а пассивная разведка в кибератаке подразумевает сбор информации о цели, не связанный с системами или сетями.

Вооружение

Как только злоумышленники обнаружили свои цели и слабые точки, они вооружают атаку: пишут вредоносный код или используют и без того известные слабости. Это часто влечет за собой разработку вредоносного ПО, которое может нанести ущерб или получить незаконный доступ к целевой системе: вирусов, троянов или вымогателей.

Доставка

Зловредная нагрузка теперь должна быть доставлена в цель. Злоумышленники используют различные методы для заражения ничего не подозревающих жертв вредоносными программами, включая фишинговые электронные письма, вредные ссылки, инфицированные вложения и «Водопой» (англ. - Watering Hole, стратегия компьютерной атаки, при которой злоумышленник угадывает или наблюдает, какие веб-сайты часто использует организация, и заражает один или несколько из них вредоносным ПО).

Эксплуатация

На этом этапе для получения несанкционированного доступа злоумышленники используют недостатки в целевой сети или системе для доступа к цели.

Монтаж

Как только злоумышленники получили доступ к целевой системе, они устанавливают вирус, чтобы установить свой контроль. Они также могут увеличить свои учетные данные, чтобы получить более продвинутую сеть.

Командование и контроль

Чтобы поддерживать связь со скомпрометированными системами, атакующие создают инфраструктуру командования и управления. Это известно как команда и контроль (C2). Это позволяет им общаться, фильтрировать информацию и скрытно осуществлять свои гнусные действия.

Воздействие на объект

Получив контроль над целевой системой, злоумышленники переходят к достижению своих основных целей. Это может повлечь за собой кражу и изменение данных, запросы на выкуп или запуск дополнительных нападений против различных целей.

Сокрытие следов

Чтобы предотвратить обнаружение и сохранить свое влияние, злоумышленники скрывают свое существование в скомпрометированных системах, удаляя журналы, уничтожая доказательства своей деятельности и маскируя их присутствие в журналах.

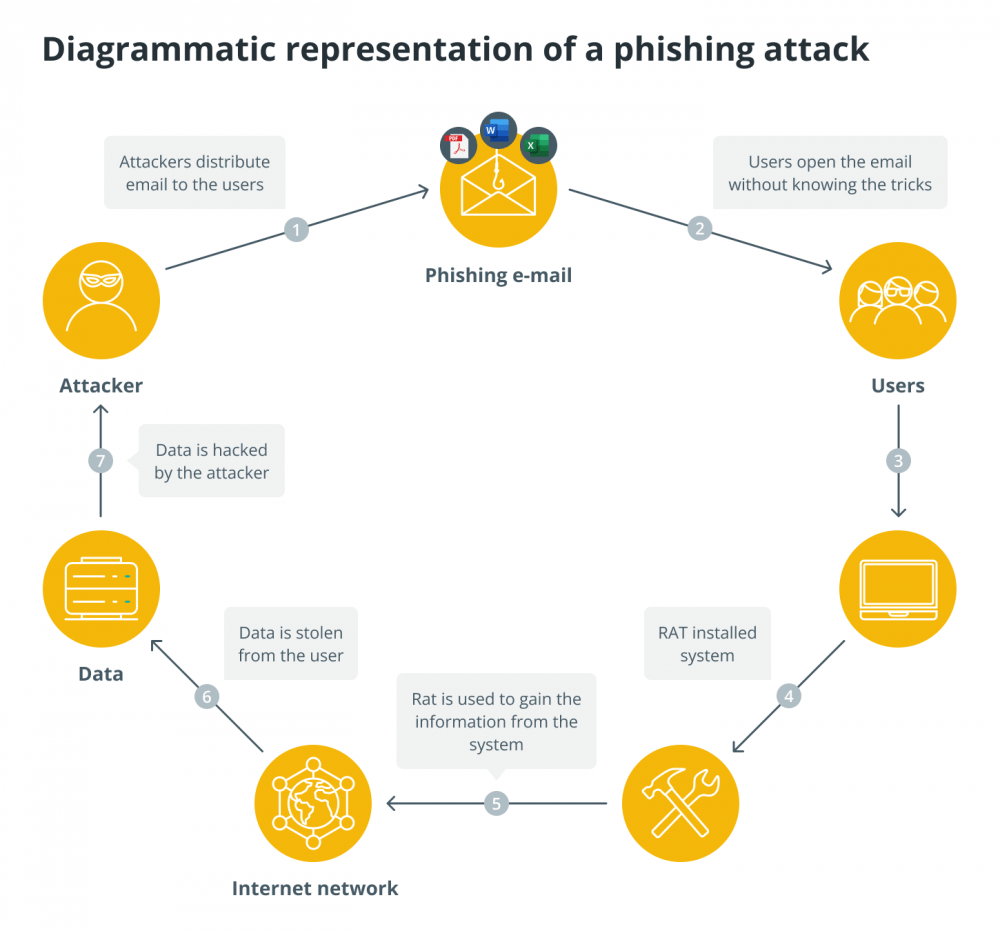

Понимание анатомии фишинговой атаки

Фишинговая атака - это тип кибератаки, в которой злоумышленники используют для входа методы социальной инженерии, чтобы обмануть людей или организации и побудить их к разглашению конфиденциальной информации, такой как учетные, финансовые или личные данные.

Например, злоумышленник может удаленно управлять зараженным компьютером путем установки троянов удаленного доступа (крыс). После развертывания крысы в скомпрометированной системе злоумышленник может отправлять команды крысе и получить данные в ответ.

Злоумышленники часто выдают себя за уважаемые организации, такие как банки, фирмы онлайн-услуг или коллеги, чтобы завоевать доверие жертвы и манипулировать ею, а также предпринять конкретные действия. Стадии, связанные с фишинговой атакой:

- Разведка: атакующие исследуют и выявляют потенциальные цели - часто с помощью социальной инженерии или сети - для сбора адресов электронной почты и личной информации.

- Вооружение: киберпреступники используют поддельные электронные письма, содержащие вредоносные ссылки или вложения, выглядящие законными и заманивающие жертв щелкнуть на них или загрузить их.

- Доставка: фишинговые электронные письма отправляются целевым лицам или организациям.

- Эксплуатация: когда жертвы нажимают на злонамеренные ссылки или открывают зараженные вложения, злоумышленники получают несанкционированный доступ к своим системам или конфиденциальную информацию.

- Установка: чтобы украсть учетные данные и мониторинг действий, атакующие могут установить на устройстве жертвы вредоносное ПО, например, KeyLoggers или Spyware.

- C2 (использование командно-контрольных систем): злоумышленники поддерживают связь с компрометированными системами, что позволяет им дистанционно управлять вредоносным программным обеспечением.

- Действия по цели: киберпреступники могут использовать украденные учетные данные для финансового мошенничества, получить несанкционированный доступ к конфиденциальным данным или даже запустить дальнейшие атаки против других целей.

- Сокрытие следов: после достижения своих целей нападавшие могут попытаться стереть доказательства фишинговой атаки, чтобы избежать обнаружения.

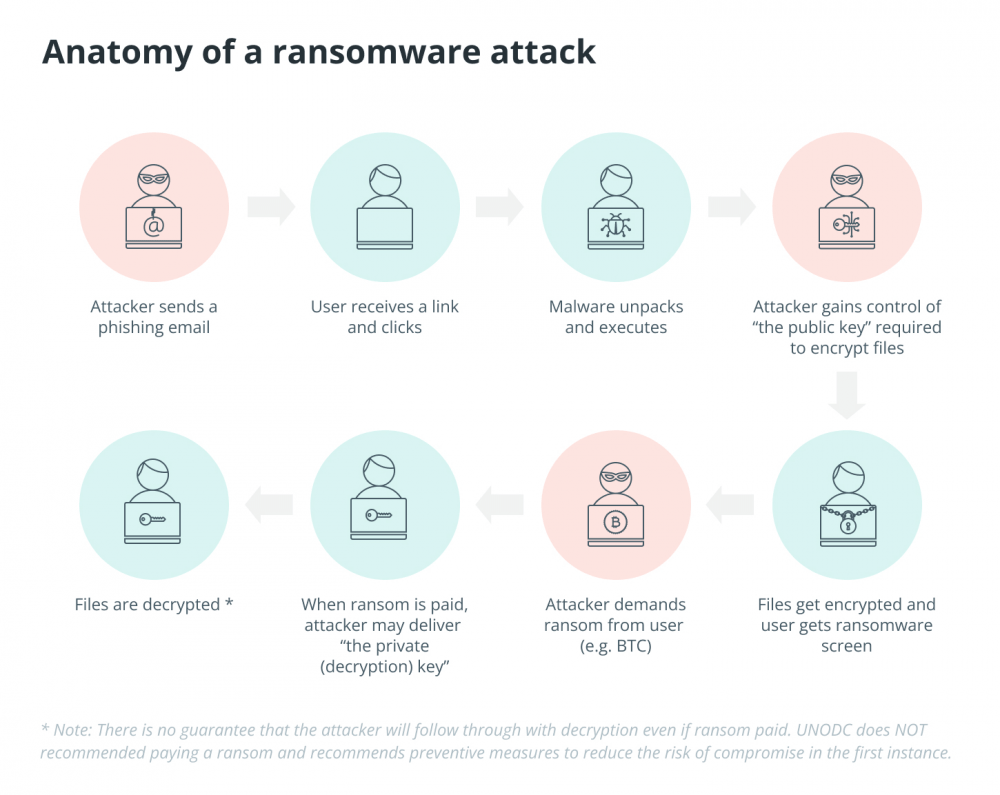

Понимание анатомии атаки вымогателей

Атака вымогателей - это тип кибератаки, в которой злонамеренное программное обеспечение, известное как вымогатель, развернуто для шифрования данных жертвы или блокировки их из компьютерных систем или файлов. Злоумышленники требуют выкуп от жертвы, чтобы предоставить ключ дешифрования или восстановить доступ к зашифрованным данным.

- Разведка: злоумышленники выявляют потенциальных жертв на основе их уязвимостей, часто с помощью автоматического сканирования открытых портов и экспонированных услуг.

- Оружие: киберпреступники готовят программное обеспечение, которое шифрует данные жертвы и требует выкуп.

- Доставка: вымогатели доставляются различными методами, такими как зараженные вложения электронной почты или вредоносные веб-сайты.

- Эксплуатация: как только система жертвы заражена, вымогатели используют уязвимости программного обеспечения, чтобы зашифровать файлы и сделать их недоступными.

- Установка: вымогатели получают присутствие в системе жертвы, что затрудняет удаление без ключа дешифрования.

- C2: программа-вымогатель связывается с сервером злоумышленника, чтобы предоставить ключ расшифровки после оплаты выкупа.

- Действия по цели: цель состоит в том, чтобы вымогать жертву, требуя выкуп в обмен на ключ расшифровки для восстановления зашифрованных данных.

- Сокрытие следов: злоумышленники часто заметают следы, используя технологии шифрования и анонимизирования, чтобы избежать обнаружения.

Понимание анатомии кибератаки имеет решающее значение для разработки эффективных мер кибербезопасности.

Зная этапы кибератаки, отдельные лица и организации могут активно реализовать контроль за безопасностью, информировать пользователей о потенциальных угрозах и использовать лучшие практики для защиты от постоянно развивающихся киберугроз.

Кибербезопасность является коллективной ответственностью, и с бдительностью и упреждающими мерами можно смягчить риски, связанные с киберпреступниками.

"

"