Исследователи кибербезопасности из компании ReversingLabs, занимающейся вопросами соответствия требованиям к цифровым активам, обнаружили новые вредоносные программы с открытым исходным кодом в репозитории пакетов Node Package Manager (NPM), представляющем собой обширную коллекцию пакетов и библиотек JavaScript.

«Вредоносные пакеты используют новый и оригинальный метод загрузки вредоносного ПО на скомпрометированные устройства — смарт-контракты для блокчейна Ethereum», — сообщила исследователь ReversingLabs Люсия Валентич в своем блоге в среду.

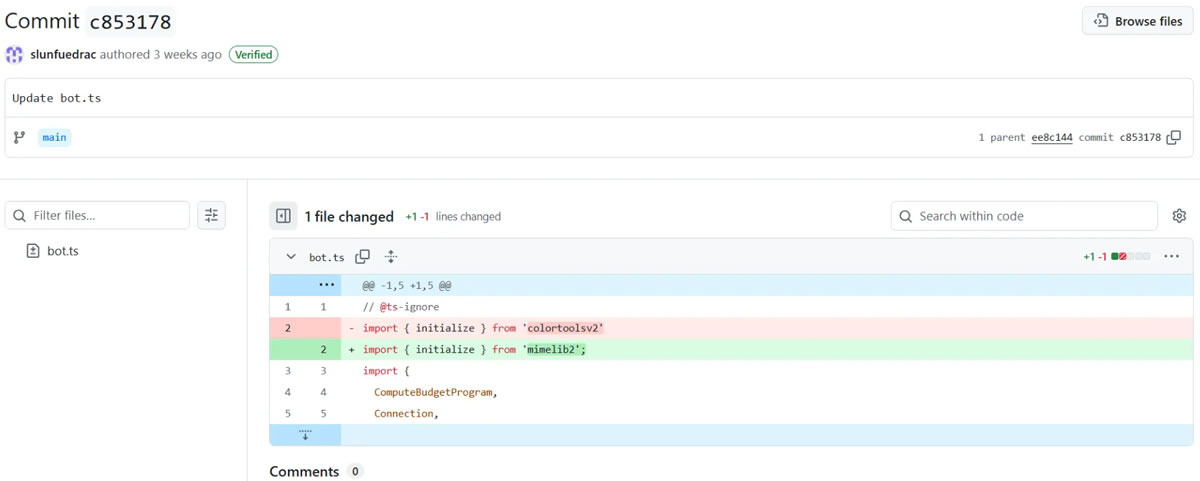

«Два пакета, «colortoolsv2» и «mimelib2», опубликованные в июле, использовали смарт-контракты для сокрытия вредоносных команд, устанавливающих вредоносное ПО-загрузчик на скомпрометированные системы», — пояснила она.

Чтобы избежать сканирования безопасности, пакеты функционировали как простые загрузчики и вместо того, чтобы напрямую размещать вредоносные ссылки, извлекали адреса серверов управления и контроля из смарт-контрактов.

После установки пакеты запрашивали у блокчейна URL-адреса для загрузки вредоносного ПО второго этапа, которое содержит полезную нагрузку или действие, что затрудняло обнаружение, поскольку трафик блокчейна выглядит легитимным.

Пакеты NPM «colortoolsv2» и «mimelib2» на GitHub. Источник: ReversingLabs

Новый вектор атаки

Вредоносное ПО, нацеленное на смарт-контракты Ethereum, не ново; ранее в этом году оно использовалось хакерским сообществом Lazarus Group, которое связывают с Северной Кореей.

«Новшеством и отличием является использование смарт-контрактов Ethereum для размещения URL-адресов, на которых размещаются вредоносные команды, загружающие вредоносное ПО второго этапа», — сказала Валентич.

«Раньше мы такого не видели, и это подчеркивает быструю эволюцию стратегий уклонения от обнаружения злоумышленниками, которые троллят репозитории с открытым исходным кодом и разработчиков», — добавила она.

Сложная кампания по мошенничеству с криптовалютами

Пакеты вредоносного ПО были частью более масштабной и тщательно продуманной кампании социальной инженерии и обмана, осуществлявшейся преимущественно через GitHub.

Злоумышленники создали поддельные репозитории, имитирующие торговых ботов для криптовалют, которые отличались высоким уровнем правдоподобности. Для достижения этого эффекта они использовали ряд sophisticated техник: накрученные коммиты, искусственно созданные учетные записи пользователей, специально предназначенные для наблюдения за репозиториями, а также несколько фальшивых аккаунтов сопровождения, которые имитировали активную разработку. Дополнительную убедительность проектам придавали профессионально оформленные описания и comprehensive документация, что в совокупности создавало видимость надежных и активно развивающихся open-source проектов.

Субъекты угроз эволюционируют

В 2024 году специалисты по безопасности задокументировали 23 вредоносные кампании, связанные с криптовалютами, в репозиториях с открытым исходным кодом, но последний вектор атаки «показывает, что атаки на репозитории эволюционируют», сочетая технологию блокчейна со сложной социальной инженерией для обхода традиционных методов обнаружения, заключила Валентич.

Эти атаки осуществляются не только на Ethereum. В апреле поддельный репозиторий GitHub, выдаваемый за торгового бота Solana (SOL), использовался для распространения скрытого вредоносного ПО, похищающего учетные данные криптовалютных кошельков. Хакеры также атаковали «Bitcoinlib» — библиотеку Python с открытым исходным кодом, разработанную для упрощения разработки Bitcoin.

"

"