Протокол GMX остановил торговлю на версии V1 после того, как 17 июля пул ликвидности стал жертвой эксплоита, в результате которого было похищено $40 млн, переведенных на неизвестный кошелек.

GMX V1 представляет собой первую версию фьючерсной биржи GMX, работающей в сети Arbitrum. По данным команды проекта, атакованный пул ликвидности содержал набор базовых цифровых активов, включая биткоин (BTC), эфир (ETH) и стейблкоины.

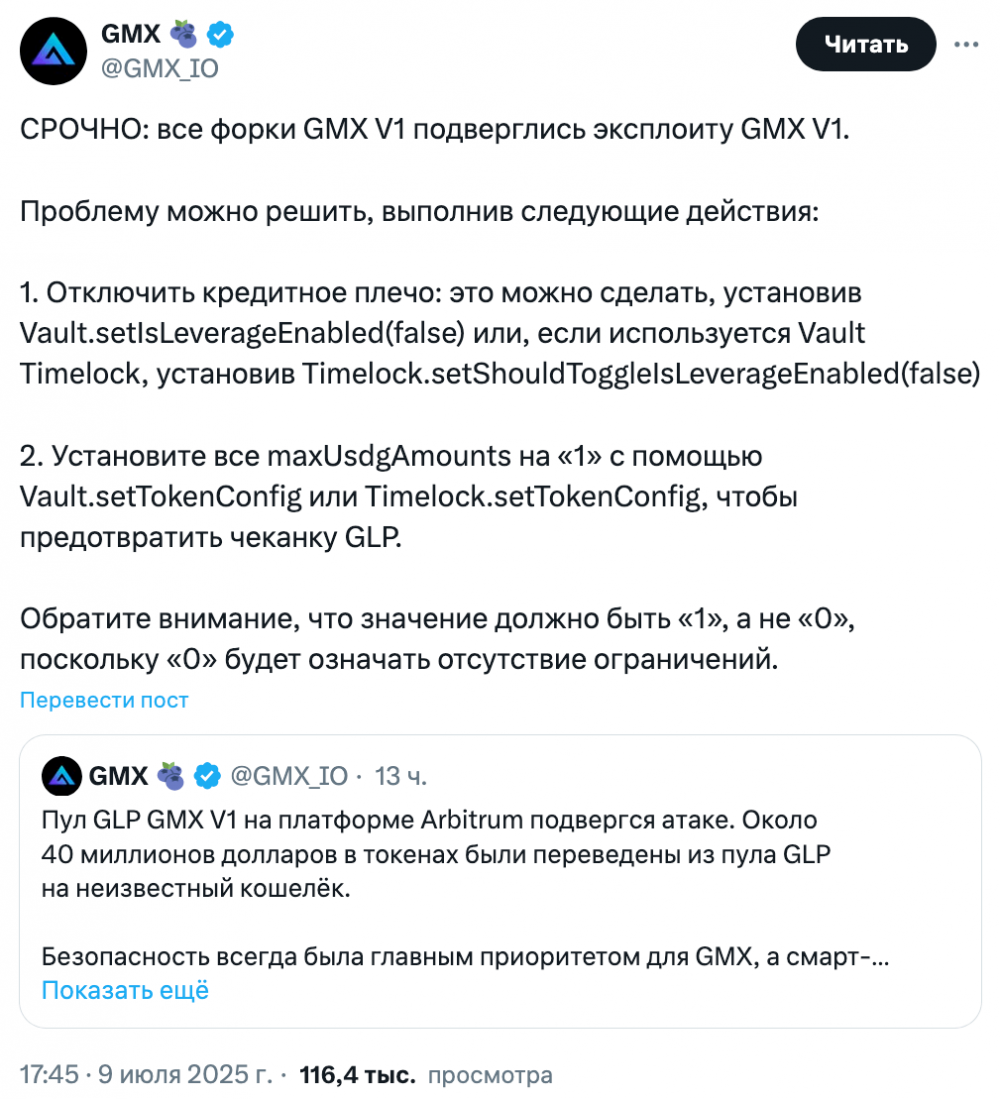

Протокол также объявил о временной приостановке выпуска и погашения токенов GLP в сетях Arbitrum и Avalanche (уровень 1) для предотвращения дополнительных последствий кибератаки.

Пользователям платформы рекомендовали отключить кредитное плечо и изменить настройки, запрещающие выпуск GLP.

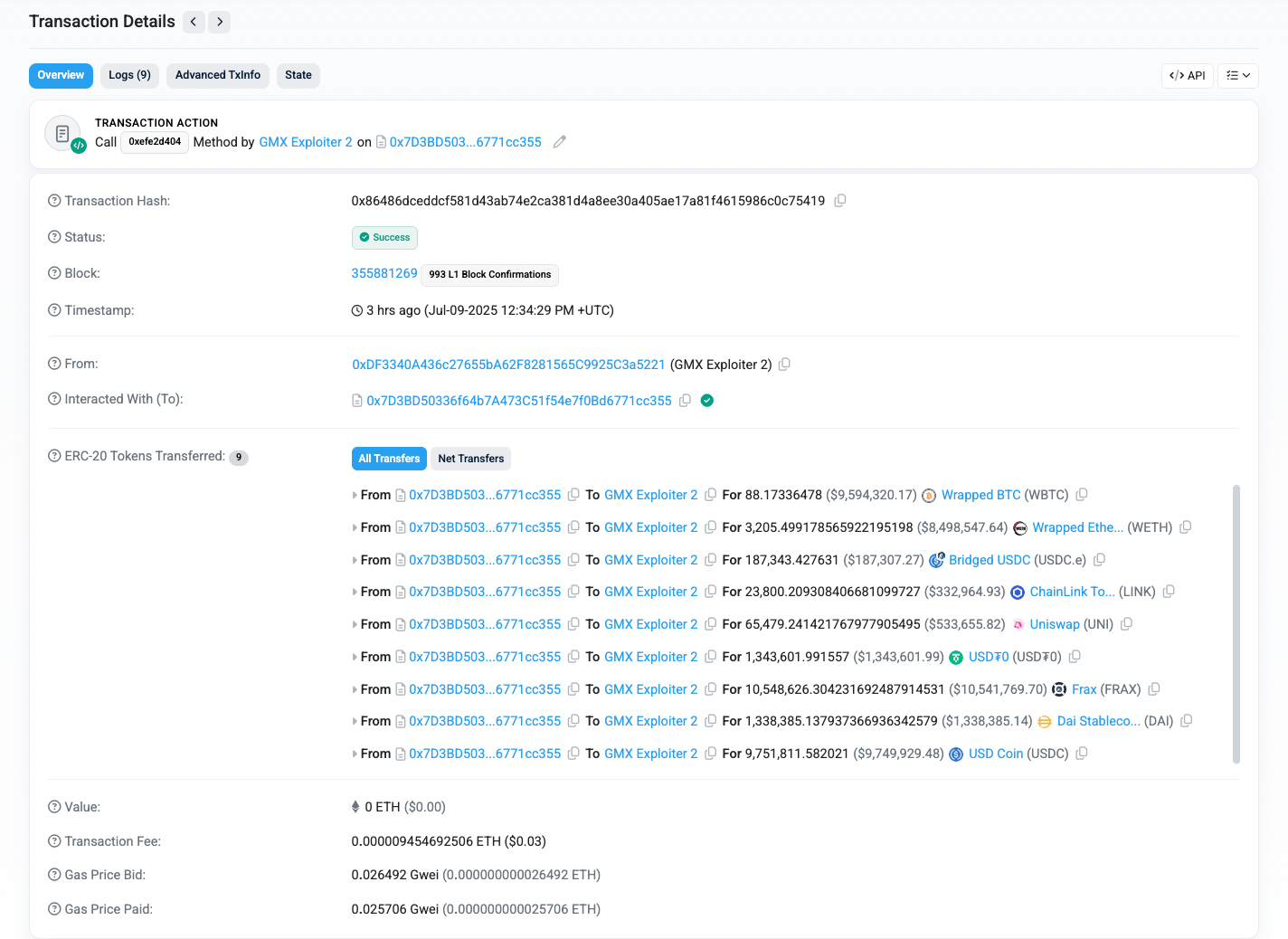

Злоумышленник переводит средства на свой кошелек. Источник: Arbiscan

«Эксплоит не затронул GMX V2, ее рынки или пулы ликвидности, а также сам токен GMX. Согласно имеющейся информации, уязвимость ограничена GMX V1 и его пулом GLP», — заявила команда.

Компания по блокчейн-безопасности SlowMist связала эксплоит с конструктивным недостатком, позволившим хакерам манипулировать ценой токена GLP через расчет общего объема активов под управлением.

Источник: GMX.

Кибератаки продолжают оставаться серьезной проблемой криптоиндустрии, затрагивая как централизованные платформы, так и децентрализованные биржи. Совокупные убытки от взломов исчисляются миллиардами долларов, что отпугивает новых участников из-за риска стать жертвами сложных атак.

Криптовзломы остаются неотъемлемой частью цифрового ландшафта

В первой половине 2025 года потери от криптовзломов достигли $2,5 млрд, причем около $1,4 млрд было украдено в результате атаки на Bybit в феврале.

В июне иранская биржа Nobitex стала жертвой кибератаки группы Gonjeshke Darande, связанной с Израилем.

Инцидент привел к потерям свыше $81 млн, вынудив биржу временно приостановить работу для минимизации последствий.

17 июля Управление по контролю за иностранными активами Минфина США (OFAC) ввело санкции против Сон Кум Хёка — хакера, связанного с Северной Кореей.

Сон Кум Хёк проникал в криптокомпании и предприятия оборонного сектора, используя методы социальной инженерии и киберуязвимости для внутренних атак.

"

"