Взлом Truebit на сумму $26 млн стал следствием уязвимости в смарт‑контракте, которая позволила злоумышленнику выпустить токены практически без затрат.

По данным компании SlowMist, занимающейся безопасностью блокчейнов, атакующий воспользовался пробелом в логике смарт‑контракта протокола. Это дало ему возможность выпустить «огромное количество токенов без уплаты ETH». Во вторник SlowMist опубликовала постмортем‑анализ инцидента.

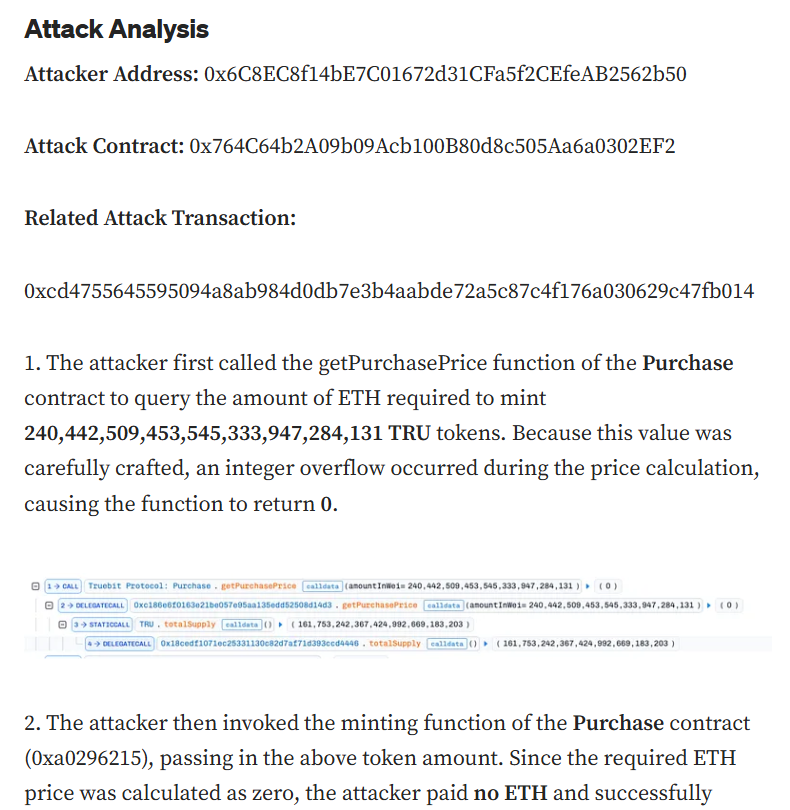

«Из‑за отсутствия защиты от переполнения в операции сложения целых чисел контракт Purchase в протоколе Truebit выдал неверный результат при расчете количества ETH, необходимого для выпуска токенов TRU», — пояснили в SlowMist.

В результате расчеты цены в смарт‑контракте «ошибочно свелись к нулю». Это позволило злоумышленнику опустошить резервы контракта, выпустив токенов на $26 млн «практически без затрат», говорится в анализе.

Поскольку контракт был скомпилирован с использованием Solidity 0.6.10, в предыдущей версии не было встроенной проверки на переполнение. Из‑за этого вычисления, превышающие максимальное значение «uint256», приводили к «тихому переполнению» — результат «обнулялся до малого значения, близкого к нулю».

Постмортем‑анализ взлома Truebit. Источник: SlowMist

Инцидент показывает, что даже устоявшиеся протоколы не застрахованы от атак хакеров. Truebit был запущен в основной сети Ethereum почти пять лет назад — в апреле 2021 года.

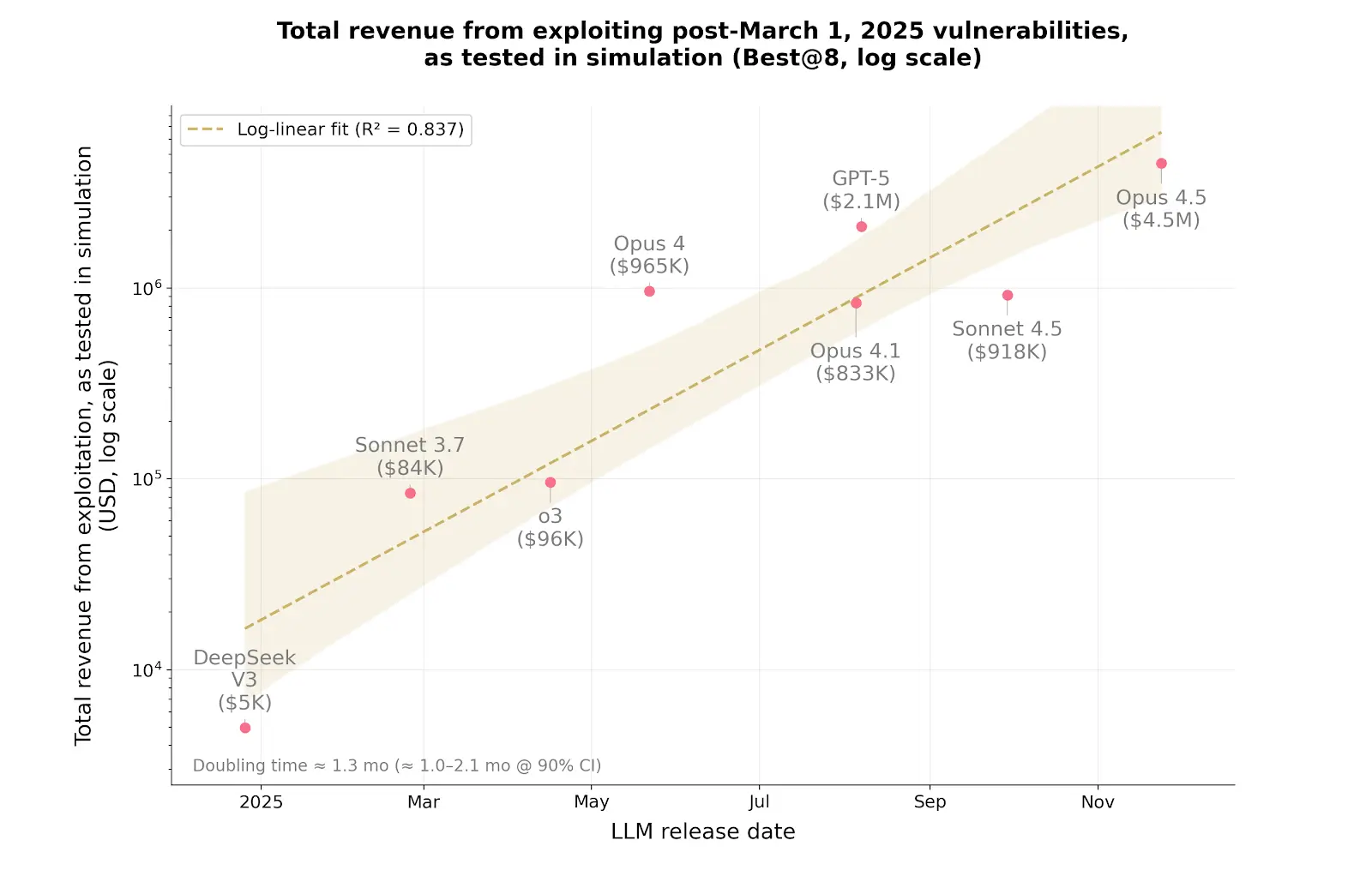

Безопасность смарт‑контрактов привлекла внимание в конце прошлого года, когда исследование Anthropic показало, что коммерчески доступные ИИ‑агенты обнаружили уязвимости в смарт‑контрактах на $4,6 млн.

Согласно исследовательской работе, подготовленной «красной командой» Anthropic (специалисты, которые ищут уязвимости в коде до того, как их обнаружат злоумышленники), модели Claude Opus 4.5, Claude Sonnet 4.5 от Anthropic и GPT‑5 от OpenAI в совокупности выявили эксплоиты на $4,6 млн при тестировании смарт‑контрактов.

График потерь от эксплоитов, выявленных с помощью ИИ. Источник: Anthropic

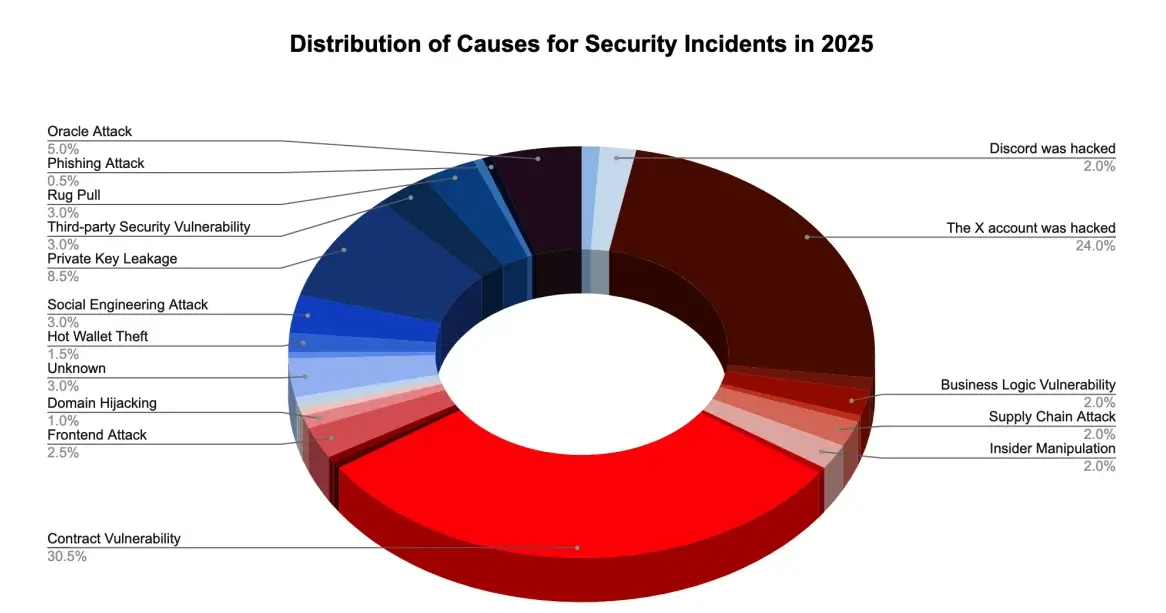

Уязвимости смарт‑контрактов — главная угроза 2025 года

По отчету SlowMist за прошедший год, уязвимости смарт‑контрактов стали основным вектором атак в криптоиндустрии в 2025 году — зафиксировано 56 инцидентов. На втором месте — компрометация аккаунтов (50 инцидентов).

На уязвимости контрактов пришлось 30,5% всех криптоэксплоитов в 2025 году. На взломанные аккаунты X — 24%, на утечки приватных ключей — 8,5% (третье место).

Распределение причин инцидентов безопасности в 2025 году. Источник: SlowMist

Тем временем некоторые хакеры меняют стратегию: от взлома протоколов переходят к использованию слабых звеньев в поведении пользователей в блокчейне.

Фишинговые схемы в криптосфере стали второй по масштабу угрозой в 2025 году. По данным платформы безопасности блокчейнов CertiK, они обошлись криптоинвесторам в $722 млн — это 248 инцидентов.

Криптофишинговые атаки — это схемы социальной инженерии, которые не требуют взлома кода. Вместо этого злоумышленники распространяют мошеннические ссылки, чтобы похитить конфиденциальную информацию жертв — например, приватные ключи к криптокошелькам.

При этом инвесторы становятся более осведомленными об этой угрозе: $722 млн — это на 38% меньше, чем $1 млрд, похищенный через фишинговые схемы в 2024 году.

"

"