Транзакции в блокчейне, связанные со злоумышленником, стоящим за взломом Balancer на $116 млн, указывают на опытного исполнителя и тщательную подготовку. По данным нового ончейн-анализа, организация атаки могла занять несколько месяцев и не оставить заметных следов.

Децентрализованная биржа и автоматический маркет-мейкер Balancer (BAL) подвергся атаке в понедельник. В результате инцидента было похищено цифровых активов на сумму около $116 млн.

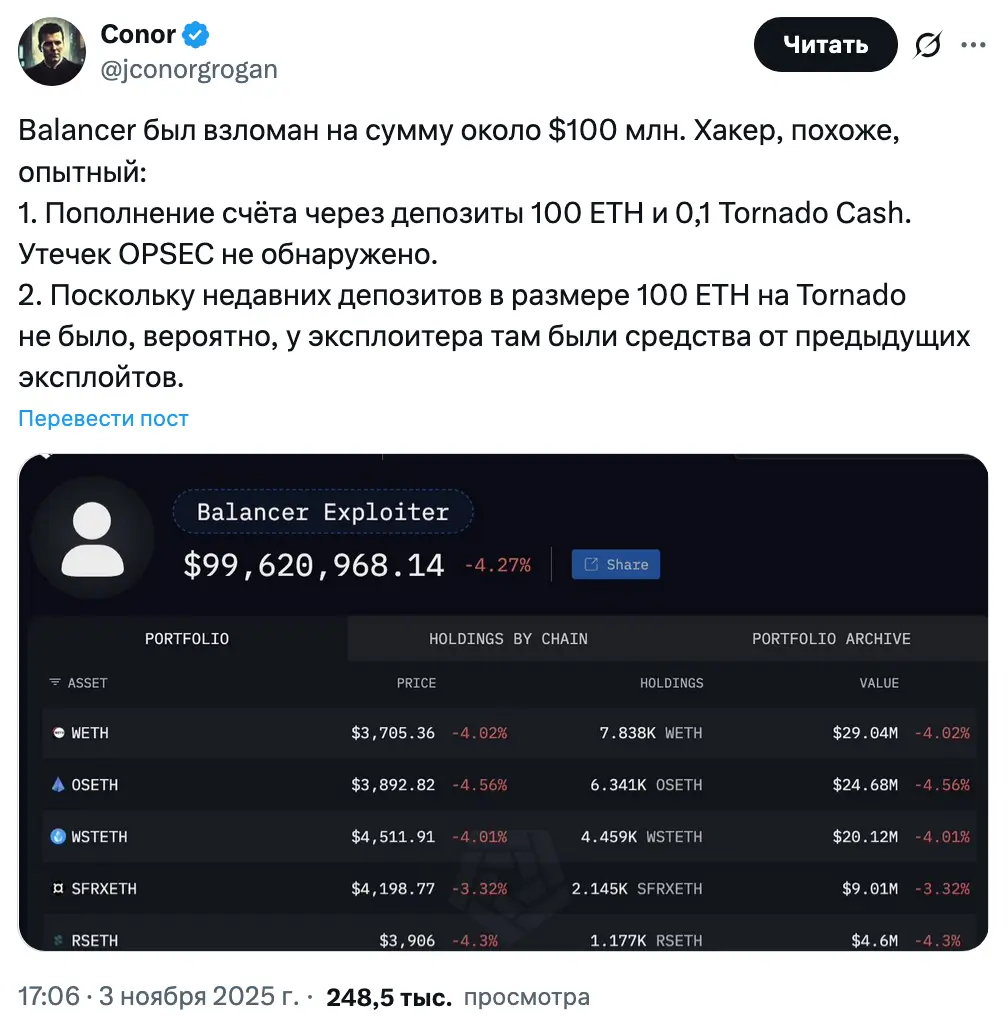

Данные из блокчейна показывают, что злоумышленник осторожно пополнял свой счет, используя небольшие депозиты по 0,1 ETH из криптомиксера Tornado Cash (TORN), чтобы избежать обнаружения. Директор Coinbase Конор Гроган сообщил, что у эксплоитера было как минимум 100 ETH на хранении в смарт-контрактах Tornado Cash, что может указывать на связь с предыдущими взломами.

«Хакер кажется опытным: 1. Пополнил счет через депозиты в 100 ETH и по 0,1 через Tornado Cash. Утечек операционной безопасности нет, — написал Гроган в публикации в социальной сети X в понедельник. — Поскольку недавних депозитов в 100 ETH через Tornado не было, вероятно, эксплоитер хранил эти средства там после предыдущих атак».

Гроган отметил, что пользователи редко хранят такие крупные суммы в миксерах для конфиденциальности, что также свидетельствует о профессионализме атакующего.

Источник: Конор Гроган.

Команда Balancer предложила эксплойтеру вознаграждение в размере 20% по схеме белого хакера при условии возврата полной суммы похищенных средств за вычетом вознаграждения до среды.

«Наша команда сотрудничает с ведущими специалистами по безопасности, чтобы разобраться в проблеме, и мы поделим дополнительными выводами и полным разбором инцидента как можно скорее», — написала команда Balancer в своем последнем обновлении в X в понедельник.

Взлом Balancer стал самой сложной атакой 2025 года

По словам Дебби Лавида, сооснователя и генерального директора компании по блокчейн-безопасности Cyvers, эксплоит Balancer является одной из «самых сложных атак, которые мы видели в этом году».

«Злоумышленники обошли уровни контроля доступа, чтобы напрямую манипулировать балансами активов. Это критический сбой в операционном управлении, а не в основной логике протокола», — заявил Лавид.

Он отметил, что эта атака демонстрирует недостаточность статических аудитов кода. Вместо этого он призвал к непрерывному мониторингу в реальном времени для выявления подозрительных потоков до того, как средства будут выведены.

Группа Lazarus приостановила незаконную активность на месяцы перед взломом Bybit на $1,4 млрд

Перед своими крупнейшими атаками известная северокорейская группа Lazarus также известна тщательной подготовкой.

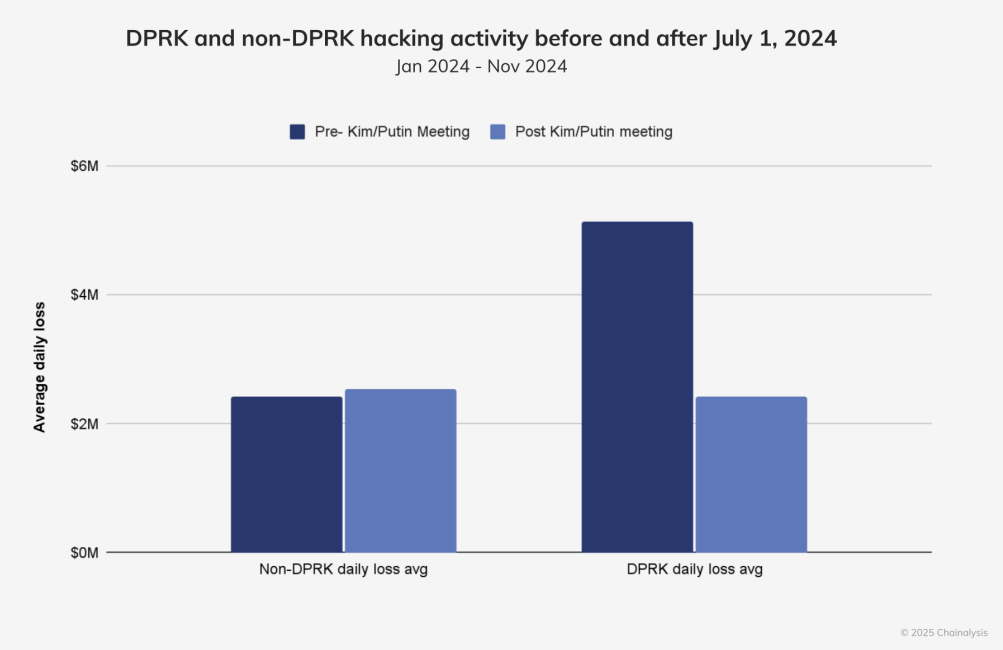

Согласно данным аналитической блокчейн-компании Chainalysis, незаконная активность, связанная с северокорейскими киберагентами, резко сократилась после 1 июля 2024 года, несмотря на всплеск атак ранее в том же году.

Активность северокорейских хакеров до и после 1 июля. Источник: Chainalysis.

Значительное замедление перед взломом Bybit сигнализировало о том, что поддерживаемая государством хакерская группа «перегруппировывалась для выбора новых целей», как сообщил Эрик Жардин, руководитель отдела исследований киберпреступлений Chainalysis.

«Наблюдавшееся нами замедление могло быть связано с перегруппировкой для выбора новых целей, зондирования инфраструктуры или могло быть связано с теми геополитическими событиями», — пояснил он.

Группе Lazarus потребовалось 10 дней, чтобы отмыть 100% средств, похищенных у Bybit, через децентрализованный кросcчейн-протокол THORChain (RUNE), о чем сообщалось 4 марта.

"

"